1. Introduzione & Dichiarazione del Problema

Dall'introduzione del Consenso Nakamoto (NC) di Bitcoin, centinaia di criptovalute hanno adottato meccanismi Proof-of-Work (PoW) per mantenere registri decentralizzati. Tuttavia, la ricerca fondamentale ha esposto gravi vulnerabilità di sicurezza nel NC, in particolare il suo fallimento nel raggiungere una qualità della catena perfetta. Questa carenza consente ai miner malevoli di alterare il registro pubblico, facilitando attacchi come il selfish mining, la doppia spesa e il feather-forking. In risposta, sono emersi numerosi protocolli "migliorati" (es. Ethereum, Bitcoin-NG, Fruitchains), ciascuno dei quali rivendica una sicurezza superiore. Tuttavia, in assenza di un framework di valutazione quantitativo e standardizzato, queste affermazioni rimangono auto-proclamate e divisive all'interno delle comunità accademiche e di sviluppo. Questo articolo affronta questa lacuna critica introducendo un framework multi-metrica per analizzare oggettivamente la sicurezza dei protocolli PoW e applicandolo per rivelare che, ad oggi, nessun protocollo PoW raggiunge una sicurezza ideale.

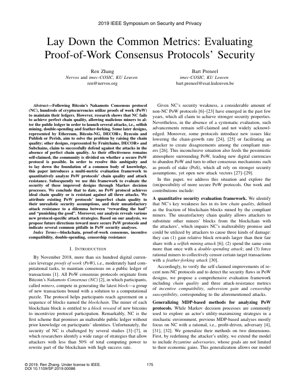

600+

Criptovalute basate su PoW (al Nov 2018)

0

Protocolli che raggiungono la qualità della catena ideale

3

Vettori di attacco fondamentali analizzati

2. Il Framework di Valutazione della Sicurezza

Il framework proposto va oltre le affermazioni qualitative per stabilire metriche quantitative e comparabili per la sicurezza PoW. Si basa sulla premessa che la qualità della catena è il perno dell'inalterabilità del registro.

2.1 Metriche di Sicurezza Fondamentali

Il framework valuta i protocolli basandosi su quattro pilastri:

- Qualità della Catena (CQ): La frazione di blocchi nella catena più lunga minati da miner conformi (onesti). Formalmente, per un segmento di catena con $k$ blocchi, $CQ = \frac{\text{\# blocchi onesti}}{k}$.

- Compatibilità degli Incentivi: Misura se i miner razionali massimizzano il profitto seguendo il protocollo. Un fallimento qui indica vulnerabilità al selfish mining.

- Guadagno da Sovversione: Quantifica la capacità di un attaccante di riscrivere la storia per la doppia spesa, spesso modellata come una funzione della sua potenza di hash $\alpha$ e della profondità di conferma $z$.

- Suscettibilità alla Censura: Valuta la fattibilità degli attacchi feather-forking che costringono i miner razionali a escludere transazioni specifiche.

2.2 L'Imperativo della Qualità della Catena

Una bassa qualità della catena mina direttamente la promessa di immutabilità della blockchain. Se i miner malevoli possono sostituire costantemente i blocchi onesti, controllano la narrazione della cronologia delle transazioni. Il framework postula che raggiungere una qualità della catena proporzionalmente uguale alla potenza di hash onesta (cioè $CQ \geq 1-\alpha$) sia una condizione necessaria, ma non sufficiente, per una sicurezza robusta.

2.3 Vettori di Attacco & Modelli di Danno

- Selfish Mining: Gli attaccanti trattengono i blocchi per sprecare il lavoro dei miner onesti, ottenendo una quota sproporzionata delle ricompense ($>\alpha$).

- Doppia Spesa: Un attaccante mina segretamente un fork per sostituire una transazione dopo la consegna della merce, invalidando il pagamento originale.

- Feather-Forking: Un attacco di coercizione in cui un attaccante minaccia di orfanizzare blocchi contenenti determinate transazioni, costringendo i miner a censurarle.

3. Analisi dei Protocolli & Risultati

Applicando il framework attraverso l'analisi del processo decisionale di Markov si ottengono conclusioni nette.

3.1 Debolezze del Consenso Nakamoto (NC)

È dimostrato che la qualità della catena del NC è imperfetta. Un attaccante con potenza di hash $\alpha$ può ottenere una frazione di blocchi nella catena principale maggiore di $\alpha$. Questa è la causa principale della sua vulnerabilità a tutti e tre gli attacchi analizzati.

3.2 Analisi dei Protocolli Non-NC

L'articolo valuta protocolli come Ethereum (GHOST), Bitcoin-NG, DECOR+, Fruitchains e Subchains. La scoperta chiave: Nessuno raggiunge una qualità della catena ideale o una completa resistenza a tutti e tre gli attacchi. Alcuni migliorano una metrica a scapito di un'altra (es. crescita della catena più alta ma nuovi vettori di attacco).

3.3 Il Dilemma della Sicurezza: "Premiare i Cattivi" vs. "Punire i Buoni"

L'analisi rivela un dilemma fondamentale nel design PoW. I protocolli che puniscono aggressivamente comportamenti percepiti come malevoli (es. orfanizzare blocchi) spesso finiscono per punire i miner onesti colpiti dalla latenza di rete, riducendo le loro ricompense e disincentivando la partecipazione. Al contrario, i protocolli eccessivamente tolleranti verso il forking per preservare tutto il lavoro ("premiare i cattivi") incentivano il selfish mining. Questo compromesso è un ostacolo fondamentale alla sicurezza perfetta.

4. Dettagli Tecnici & Framework Matematico

La valutazione si basa su un modello di Markov in cui gli stati rappresentano il vantaggio del fork privato di un potenziale attaccante rispetto alla catena pubblica. Le probabilità di transizione sono funzioni della distribuzione della potenza di hash $\alpha$ (attaccante) e $1-\alpha$ (onesti), e delle regole specifiche del protocollo per la selezione della catena e le ricompense dei blocchi.

Formula Chiave (Successo dell'Attacco Generalizzato): La probabilità $P_{\text{success}}$ che un attaccante con potenza di hash $\alpha$ recuperi uno svantaggio di $z$ blocchi, come in un tentativo di doppia spesa, è data da: $$P_{\text{success}}(\alpha, z) = \begin{cases} 1 & \text{se } \alpha > 0.5 \\ (\frac{\alpha}{1-\alpha})^z & \text{se } \alpha < 0.5 \end{cases}$$ Questa formula classica (dal whitepaper di Bitcoin di S. Nakamoto) è modificata all'interno del framework per tenere conto delle deviazioni specifiche del protocollo dalla regola della catena più lunga del NC, che alterano le dinamiche effettive della "corsa".

5. Risultati Sperimentali & Attacchi Specifici per Protocollo

L'analisi di Markov non solo conferma attacchi noti ma rivela nuove strategie di attacco specifiche per protocollo.

- Per Ethereum/GHOST: Il framework identifica scenari in cui la regola "Greediest Heaviest Observed SubTree" può essere manipolata rilasciando strategicamente blocchi per alterare il peso del sottoalbero, potenzialmente favorendo il selfish mining.

- Per Bitcoin-NG: La separazione tra key block (per l'elezione del leader) e microblock (per le transazioni) introduce nuovi vettori di attacco basati sulla latenza, in cui un attaccante può eclissare un leader e censurare i suoi microblock.

- Approfondimento Grafico: Un grafico simulato mostrerebbe la qualità della catena (asse y) di vari protocolli (asse x) in funzione della potenza di hash dell'attaccante $\alpha$ (linee diverse). Il punto chiave: tutte le linee dei protocolli scendono al di sotto della linea ideale di $CQ = 1-\alpha$, specialmente quando $\alpha$ si avvicina a 0.3-0.4.

6. Framework di Analisi: Caso di Studio Esemplificativo

Caso: Valutazione di un ipotetico protocollo "FastChain" che dichiara resistenza al selfish mining.

- Definire le Metriche: Applicare le quattro metriche fondamentali. Per FastChain, abbiamo bisogno del suo esatto schema di ricompensa dei blocchi, della regola di selezione della catena e della politica per i blocchi orfani.

- Modellare come Processo di Markov: Stati = (vantaggio del fork privato, stato del fork pubblico). Le transizioni dipendono dalle regole di FastChain per gestire i pareggi e ricompensare i blocchi obsoleti.

- Calcolare lo Stato Stazionario: Risolvere per la distribuzione di stato stazionario della catena di Markov. Questo fornisce la frazione attesa di tempo in cui il sistema si trova in uno stato in cui l'attaccante sta minando su un vantaggio privato.

- Derivare la Qualità della Catena: Dallo stato stazionario, calcolare la frazione attesa a lungo termine dei blocchi sulla catena canonica minati dalle parti oneste. Questa è la $CQ$ del protocollo.

- Testare la Resistenza all'Attacco: Simulare una strategia di selfish miner all'interno del modello. Il ricavo relativo dell'attaccante supera $\alpha$? Se $\text{Ricavo}_{\text{attaccante}} > \alpha$, il protocollo fallisce il test di compatibilità degli incentivi per quell'attacco.

Conclusione: Senza codice, questo processo strutturato impone una valutazione rigorosa e quantitativa che può smentire o convalidare le affermazioni di sicurezza.

7. Direzioni Future & Prospettive di Applicazione

L'articolo delinea percorsi critici per la futura ricerca e progettazione PoW:

- Andare Oltre le Ipotesi Irrealistiche: I futuri protocolli devono modellare e progettare esplicitamente, fin dall'inizio, la latenza di rete (sincronia) e i miner razionali (non solo onesti), come sottolineato nel lavoro sulla compatibilità degli incentivi robusta.

- Modelli di Consenso Ibridi: Esplorare ibridi pragmatici, come il PoW per l'elezione del leader combinato con un consenso efficiente in stile BFT (es. come esplorato in progetti come Thunderella) per la finalizzazione dei blocchi, potrebbe mitigare le carenze qualitative del PoW.

- Verifica Formale & Benchmark Standardizzati: Il framework proposto dovrebbe evolversi in una suite di benchmark standard. Ai nuovi protocolli potrebbe essere richiesto di pubblicare i risultati della loro analisi di Markov, simile agli algoritmi crittografici che pubblicano le prove di sicurezza.

- Applicazione nelle Audit di Sicurezza: Questo framework è direttamente applicabile per le società di audit di sicurezza blockchain e i ricercatori che valutano nuove catene Layer 1 o importanti aggiornamenti di protocollo (es. la transizione di Ethereum).

8. Riferimenti

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Eyal, I., & Sirer, E. G. (2014). Majority is not enough: Bitcoin mining is vulnerable. In Financial Cryptography.

- Sompolinsky, Y., & Zohar, A. (2015). Secure high-rate transaction processing in Bitcoin. In Financial Cryptography.

- Pass, R., Seeman, L., & Shelat, A. (2017). Analysis of the blockchain protocol in asynchronous networks. In Eurocrypt.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Kiayias, A., et al. (2016). Ouroboros: A Provably Secure Proof-of-Stake Blockchain Protocol. In Crypto. [Fonte Esterna - Esempio di analisi di consenso alternativo]

- IEEE Access Journal on Blockchain Security & Privacy.

9. Analisi Originale & Commento Esperto

Approfondimento Fondamentale

Il lavoro di Zhang e Preneel è un severo richiamo alla realtà per l'industria blockchain. Smantella sistematicamente l'hype di marketing che circonda i protocolli PoW "di nuova generazione". La verità scomoda fondamentale che espongono è che tutte le varianti PoW esistenti stanno fondamentalmente scambiando un insieme di vulnerabilità di sicurezza con un altro. Non esiste un pranzo gratis. La ricerca della qualità della catena perfetta sotto un modello completamente asincrono con avversari razionali—simile al Problema dei Generali Bizantini—potrebbe essere computazionalmente impossibile per il PoW puro, un sospetto riecheggiato nella letteratura fondamentale sul calcolo distribuito.

Flusso Logico

La logica dell'articolo è impeccabile: 1) Isolare la causa principale (qualità della catena imperfetta), 2) Costruire un framework quantitativo per misurarla e le sue conseguenze, 3) Applicarlo spietatamente a tutti i principali contendenti, 4) Scoprire carenze universali. Questa metodologia è superiore alle analisi ad-hoc e specifiche per attacco che dominano il campo. Inquadrando il problema come un Processo Decisionale di Markov, portano il rigore della modellazione stocastica in uno spazio ricco di affermazioni basate su simulazioni e non generalizzabili.

Punti di Forza & Debolezze

Punti di Forza: Il framework stesso è il contributo monumentale dell'articolo. Fornisce alla comunità un linguaggio e un set di strumenti comuni, proprio come ha fatto il teorema CAP per i database distribuiti. L'identificazione del "dilemma premio-punizione" è un brillante salto concettuale che spiega perché gli aggiustamenti del protocollo spesso si ritorcono contro.

Debolezze/Omissioni: L'analisi, sebbene approfondita, è largamente teorica. Trarrebbe beneficio da dati di simulazione di rete su larga scala per validare i modelli di Markov in condizioni reali come la distribuzione geografica della potenza di hash e la topologia della latenza di Internet. Inoltre, menziona brevemente ma sottovaluta il costo energetico del PoW come una meta-preoccupazione per la sicurezza. Un protocollo che è il 10% più sicuro ma consuma il 50% di energia in più è una vittoria di Pirro, un punto sostenuto criticamente da organizzazioni come l'Agenzia Internazionale dell'Energia nei loro rapporti sull'impatto ambientale delle criptovalute.

Approfondimenti Pratici

Per i professionisti, questo articolo è una lettura obbligatoria. 1) Investitori & Sviluppatori: Esaminare ogni affermazione di un protocollo PoW attraverso questa lente a quattro metriche. Richiedere l'analisi di Markov. 2) Ricercatori: Il futuro risiede in modelli esplicitamente ibridi o post-PoW. Il campo dovrebbe investire meno nel lucidare l'ottone del PoW e più in protocolli come Ouroboros (PoS) o HoneyBadgerBFT (BFT asincrono), che partono da assunzioni diverse e più trattabili. 3) Organismi di Standardizzazione (es. IEEE, W3C): Questo framework dovrebbe essere la base per uno standard di certificazione della sicurezza blockchain. In un'industria afflitta da promesse eccessive, questo lavoro fornisce gli strumenti per il tanto necessario rigore e responsabilità.