1. Pengenalan & Penyataan Masalah

Sejak kemunculan Konsensus Nakamoto (NC) Bitcoin, beratus-ratus mata wang kripto telah menggunakan mekanisme Bukti Kerja (PoW) untuk mengekalkan lejar terpencar. Walau bagaimanapun, penyelidikan asas telah mendedahkan kelemahan keselamatan kritikal dalam NC, terutamanya kegagalannya untuk mencapai kualiti rantaian sempurna. Kekurangan ini membolehkan pelombong berniat jahat mengubah lejar awam, memudahkan serangan seperti perlombongan mementingkan diri sendiri, perbelanjaan berganda, dan garpu bulu. Sebagai tindak balas, banyak protokol "dipertingkatkan" (contohnya, Ethereum, Bitcoin-NG, Fruitchains) telah muncul, masing-masing mendakwa keselamatan yang lebih baik. Namun, tanpa kerangka kerja penilaian kuantitatif yang piawai, dakwaan ini kekal sebagai dakwaan sendiri dan menimbulkan perpecahan dalam komuniti akademik dan pembangun. Kertas kerja ini menangani jurang kritikal ini dengan memperkenalkan kerangka kerja pelbagai metrik untuk menganalisis keselamatan protokol PoW secara objektif dan menggunakannya untuk mendedahkan bahawa, setakat ini, tiada protokol PoW mencapai keselamatan ideal.

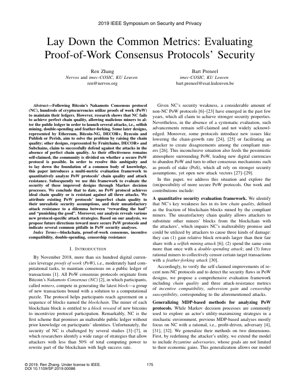

600+

Mata wang kripto berasaskan PoW (sehingga Nov 2018)

0

Protokol yang mencapai kualiti rantaian ideal

3

Vektor serangan teras yang dianalisis

2. Kerangka Kerja Penilaian Keselamatan

Kerangka kerja yang dicadangkan melangkaui dakwaan kualitatif untuk mewujudkan metrik kuantitatif dan boleh dibandingkan untuk keselamatan PoW. Ia dibina berdasarkan premis bahawa kualiti rantaian adalah kunci kepada ketidakbolehtukaran lejar.

2.1 Metrik Keselamatan Teras

Kerangka kerja menilai protokol berdasarkan empat tonggak:

- Kualiti Rantaian (CQ): Pecahan blok dalam rantaian terpanjang yang dilombong oleh pelombong patuh (jujur). Secara formal, untuk segmen rantaian dengan $k$ blok, $CQ = \frac{\text{\# blok jujur}}{k}$.

- Keserasian Insentif: Mengukur sama ada pelombong rasional memaksimumkan keuntungan dengan mengikuti protokol. Kegagalan di sini menunjukkan kerentanan terhadap perlombongan mementingkan diri sendiri.

- Keuntungan Subversi: Mengukur keupayaan penyerang untuk menulis semula sejarah untuk perbelanjaan berganda, selalunya dimodelkan sebagai fungsi kuasa hash mereka $\alpha$ dan kedalaman pengesahan $z$.

- Kerentanan Penapisan: Menilai kebolehjadian serangan garpu bulu yang memaksa pelombong rasional mengecualikan transaksi tertentu.

2.2 Kepentingan Kualiti Rantaian

Kualiti rantaian yang rendah secara langsung melemahkan janji ketidakbolehtukaran rantaian blok. Jika pelombong berniat jahat boleh menggantikan blok jujur secara konsisten, mereka mengawal naratif sejarah transaksi. Kerangka kerja ini menyatakan bahawa mencapai kualiti rantaian yang berkadar sama dengan kuasa hash jujur (iaitu, $CQ \geq 1-\alpha$) adalah syarat yang perlu, tetapi tidak mencukupi, untuk keselamatan yang kukuh.

2.3 Vektor Serangan & Model Kerosakan

- Perlombongan Mementingkan Diri Sendiri: Penyerang menyembunyikan blok untuk membazirkan kerja pelombong jujur, memperoleh bahagian ganjaran yang tidak seimbang ($>\alpha$).

- Perbelanjaan Berganda: Penyerang melombong garpu secara rahsia untuk menggantikan transaksi selepas barang dihantar, membatalkan pembayaran asal.

- Garpu Bulu: Serangan paksaan di mana penyerang mengancam untuk menjadikan blok yang mengandungi transaksi tertentu sebagai yatim piatu, memaksa pelombong menapisnya.

3. Analisis Protokol & Penemuan

Mengaplikasikan kerangka kerja melalui analisis proses keputusan Markov menghasilkan kesimpulan yang jelas.

3.1 Kelemahan Konsensus Nakamoto (NC)

Kualiti rantaian NC terbukti tidak sempurna. Penyerang dengan kuasa hash $\alpha$ boleh mencapai pecahan blok dalam rantaian utama lebih besar daripada $\alpha$. Ini adalah punca utama kerentanannya terhadap ketiga-tiga serangan yang dianalisis.

3.2 Analisis Protokol Bukan-NC

Kertas kerja menilai protokol seperti Ethereum (GHOST), Bitcoin-NG, DECOR+, Fruitchains, dan Subchains. Penemuan utama: Tiada yang mencapai kualiti rantaian ideal atau rintangan lengkap terhadap ketiga-tiga serangan. Sesetengah memperbaiki satu metrik dengan mengorbankan metrik lain (contohnya, pertumbuhan rantaian lebih tinggi tetapi vektor serangan baru).

3.3 Dilema Keselamatan: "Mengganjar yang Jahat" vs. "Menghukum yang Baik"

Analisis mendedahkan dilema asas dalam reka bentuk PoW. Protokol yang menghukum tingkah laku berniat jahat secara agresif (contohnya, menjadikan blok yatim piatu) selalunya berakhir dengan menghukum pelombong jujur yang terperangkap dalam kependaman rangkaian, mengurangkan ganjaran mereka dan mengurangkan insentif untuk menyertai. Sebaliknya, protokol yang terlalu bertolak ansur dengan percabangan untuk memelihara semua kerja ("mengganjar yang jahat") memberi insentif kepada perlombongan mementingkan diri sendiri. Pertukaran ini adalah halangan utama kepada keselamatan sempurna.

4. Butiran Teknikal & Kerangka Kerja Matematik

Penilaian bergantung pada model Markov di mana keadaan mewakili kelebihan garpu peribadi penyerang berpotensi berbanding rantaian awam. Kebarangkalian peralihan adalah fungsi taburan kuasa hash $\alpha$ (penyerang) dan $1-\alpha$ (jujur), dan peraturan khusus protokol untuk pemilihan rantaian dan ganjaran blok.

Formula Utama (Kejayaan Serangan Umum): Kebarangkalian $P_{\text{success}}$ penyerang dengan kuasa hash $\alpha$ mengejar dari defisit $z$ blok, seperti dalam percubaan perbelanjaan berganda, diberikan oleh: $$P_{\text{success}}(\alpha, z) = \begin{cases} 1 & \text{jika } \alpha > 0.5 \\ (\frac{\alpha}{1-\alpha})^z & \text{jika } \alpha < 0.5 \end{cases}$$ Formula klasik ini (daripada kertas putih Bitcoin S. Nakamoto) diubah suai dalam kerangka kerja untuk mengambil kira sisihan khusus protokol daripada peraturan rantaian-terpanjang NC, yang mengubah dinamik "perlumbaan" berkesan.

5. Keputusan Eksperimen & Serangan Khusus Protokol

Analisis Markov bukan sahaja mengesahkan serangan yang diketahui tetapi mendedahkan strategi serangan baru, khusus protokol.

- Untuk Ethereum/GHOST: Kerangka kerja mengenal pasti senario di mana peraturan "SubPokok Terberat Paling Tamak yang Diperhatikan" boleh dimanipulasi dengan melepaskan blok secara strategik untuk memanipulasi berat subpokok, berpotensi membantu perlombongan mementingkan diri sendiri.

- Untuk Bitcoin-NG: Pemisahan blok kunci (untuk pemilihan ketua) dan mikroblok (untuk transaksi) memperkenalkan vektor serangan berasaskan kependaman baru di mana penyerang boleh menggerhana ketua dan menapis mikroblok mereka.

- Pandangan Carta: Carta simulasi akan menunjukkan kualiti rantaian (paksi-y) pelbagai protokol (paksi-x) sebagai fungsi kuasa hash penyerang $\alpha$ (garisan berbeza). Pengambilan utama: semua garisan protokol jatuh di bawah garisan ideal $CQ = 1-\alpha$, terutamanya apabila $\alpha$ menghampiri 0.3-0.4.

6. Kerangka Kerja Analisis: Kajian Kes Contoh

Kes: Menilai protokol "FastChain" hipotesis yang mendakwa rintangan terhadap perlombongan mementingkan diri sendiri.

- Takrifkan Metrik: Aplikasikan empat metrik teras. Untuk FastChain, kita perlukan jadual ganjaran blok tepatnya, peraturan pemilihan rantaian, dan dasar blok yatim piatu.

- Model sebagai Proses Markov: Keadaan = (kelebihan garpu peribadi, status garpu awam). Peralihan bergantung pada peraturan FastChain untuk mengendalikan seri dan memberi ganjaran kepada blok lapuk.

- Kira Keadaan Mantap: Selesaikan untuk taburan keadaan mantap rantai Markov. Ini memberikan pecahan jangkaan masa sistem berada dalam keadaan di mana penyerang melombong pada kelebihan peribadi.

- Terbitkan Kualiti Rantaian: Daripada keadaan mantap, kira pecahan jangkaan jangka panjang blok pada rantaian kanonik yang dilombong oleh pihak jujur. Ini adalah $CQ$ protokol.

- Uji Rintangan Serangan: Simulasi strategi pelombong mementingkan diri sendiri dalam model. Adakah hasil relatif penyerang melebihi $\alpha$? Jika $\text{Hasil}_{\text{penyerang}} > \alpha$, protokol gagal ujian keserasian insentif untuk serangan itu.

Kesimpulan: Tanpa kod, proses berstruktur ini memaksa penilaian kuantitatif yang ketat yang boleh menolak atau mengesahkan dakwaan keselamatan.

7. Hala Tuju Masa Depan & Prospek Aplikasi

Kertas kerja menggariskan laluan kritikal untuk penyelidikan dan reka bentuk PoW masa depan:

- Melangkaui Andaian Tidak Realistik: Protokol masa depan mesti memodelkan dan mereka bentuk secara eksplisit untuk kependaman rangkaian (keserempakan) dan pelombong rasional (bukan hanya jujur) dari awal, seperti yang ditekankan dalam kerja mengenai keserasian insentif kukuh.

- Model Konsensus Hibrid: Meneroka hibrid pragmatik, seperti PoW untuk pemilihan ketua digabungkan dengan konsensus gaya BFT yang cekap (contohnya, seperti yang diterokai dalam projek seperti Thunderella) untuk pemuktamadan blok, boleh mengurangkan kelemahan kualiti PoW.

- Pengesahan Formal & Penanda Aras Piawai: Kerangka kerja yang dicadangkan harus berkembang menjadi suite penanda aras piawai. Protokol baru mungkin dikehendaki menerbitkan keputusan analisis Markov mereka, serupa dengan algoritma kriptografi menerbitkan bukti keselamatan.

- Aplikasi dalam Audit Keselamatan: Kerangka kerja ini boleh digunakan secara langsung oleh firma audit keselamatan rantaian blok dan penyelidik menilai rantaian Lapisan 1 baru atau peningkatan protokol utama (contohnya, peralihan Ethereum).

8. Rujukan

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Eyal, I., & Sirer, E. G. (2014). Majority is not enough: Bitcoin mining is vulnerable. In Financial Cryptography.

- Sompolinsky, Y., & Zohar, A. (2015). Secure high-rate transaction processing in Bitcoin. In Financial Cryptography.

- Pass, R., Seeman, L., & Shelat, A. (2017). Analysis of the blockchain protocol in asynchronous networks. In Eurocrypt.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Kiayias, A., et al. (2016). Ouroboros: A Provably Secure Proof-of-Stake Blockchain Protocol. In Crypto. [Sumber Luar - Contoh analisis konsensus alternatif]

- IEEE Access Journal on Blockchain Security & Privacy.

9. Analisis Asal & Ulasan Pakar

Pandangan Teras

Kerja Zhang dan Preneel adalah satu pemeriksaan realiti yang menyedarkan untuk industri rantaian blok. Ia secara sistematik meruntuhkan gembar-gembur pemasaran di sekitar protokol PoW "generasi seterusnya". Kebenaran teras yang tidak selesa yang mereka dedahkan ialah semua varian PoW sedia ada pada asasnya menukar satu set kelemahan keselamatan dengan yang lain. Tiada makan tengah hari percuma. Pengejaran kualiti rantaian sempurna di bawah model penentang rasional, asinkron sepenuhnya—serupa dengan Masalah Jeneral Byzantine—mungkin mustahil secara pengiraan untuk PoW tulen, satu syak yang digema dalam literatur pengkomputeran teragih asas.

Aliran Logik

Logik kertas kerja ini sempurna: 1) Asingkan punca akar (kualiti rantaian tidak sempurna), 2) Bina kerangka kerja kuantitatif untuk mengukurnya dan akibatnya, 3) Aplikasikannya tanpa belas kasihan kepada semua penanding utama, 4) Temui kelemahan sejagat. Metodologi ini lebih unggul daripada analisis ad-hoc, khusus serangan yang mendominasi bidang ini. Dengan membingkaikan masalah sebagai Proses Keputusan Markov, mereka membawa ketegasan pemodelan stokastik ke ruang yang penuh dengan dakwaan berasaskan simulasi, tidak boleh digeneralisasikan.

Kekuatan & Kelemahan

Kekuatan: Kerangka kerja itu sendiri adalah sumbangan monumental kertas kerja ini. Ia menyediakan komuniti dengan bahasa dan set alat yang sama, seperti yang dilakukan oleh teorem CAP untuk pangkalan data teragih. Pengenalpastian "dilema ganjaran-hukuman" adalah lompatan konseptual yang bijak yang menerangkan mengapa pelarasan protokol selalunya menjadi bumerang.

Kelemahan/Ketinggalan: Analisis, walaupun mendalam, sebahagian besarnya teori. Ia akan mendapat manfaat daripada data simulasi rangkaian berskala besar untuk mengesahkan model Markov di bawah keadaan dunia sebenar seperti taburan kuasa hash geografi dan topologi kependaman Internet. Tambahan pula, ia disebut secara ringkas tetapi kurang menekankan kos tenaga PoW sebagai kebimbangan meta-keselamatan. Protokol yang 10% lebih selamat tetapi menggunakan 50% lebih tenaga adalah kemenangan Pyrrhic, satu titik yang diperdebatkan secara kritikal oleh organisasi seperti Agensi Tenaga Antarabangsa dalam laporan mereka mengenai impak alam sekitar mata wang kripto.

Pandangan Boleh Tindak

Untuk pengamal, kertas kerja ini adalah bacaan wajib. 1) Pelabur & Pembangun: Periksa sebarang dakwaan protokol PoW melalui kanta empat metrik ini. Tuntut analisis Markov. 2) Penyelidik: Masa depan terletak pada model hibrid eksplisit atau pasca-PoW. Bidang ini harus melabur kurang dalam menggilap tembaga PoW dan lebih dalam protokol seperti Ouroboros (PoS) atau HoneyBadgerBFT (BFT asinkron), yang bermula dari andaian yang berbeza, lebih mudah diurus. 3) Badan Piawai (contohnya, IEEE, W3C): Kerangka kerja ini harus menjadi asas untuk piawai pensijilan keselamatan rantaian blok. Dalam industri yang dilanda janji berlebihan, kerja ini menyediakan alat untuk ketegasan dan akauntabiliti yang sangat diperlukan.