1. Utangulizi na Taarifa ya Tatizo

Tangu kuanzishwa kwa Makubaliano ya Nakamoto (NC) ya Bitcoin, mamia ya fedha za kidijitali zimepokea mifumo ya Uthibitisho wa Kazi (PoW) ili kudumisha daftari zisizo na kituo kimoja. Hata hivyo, utafiti wa msingi umeonyesha kasoro muhimu za usalama katika NC, hasa kushindwa kwake kufikia ubora kamili wa mnyororo. Ukosefu huu huwezesha wachimbaji walio na nia mbaya kubadilisha daftari ya umma, na kurahisisha mashambulizi kama vile uchimbaji wa kujipendelea, matumizi mara mbili, na utenganishaji wa nyororo nyepesi. Kujibu hili, itifaki nyingi "zilizoboreshwa" (k.m., Ethereum, Bitcoin-NG, Fruitchains) zimeibuka, kila moja ikidai usalama ulioboreshwa. Hata hivyo, kwa kutokuwepo kwa mfumo wa kawaida wa tathmini ya kiasi, madai haya yanabaki ya kujidai na yanagawanya jamii ya kitaaluma na watengenezaji. Karatasi hii inashughulikia pengo hili muhimu kwa kuanzisha mfumo wa vipimo mbalimbali ili kuchambua kwa usahihi usalama wa itifaki za PoW na kuitumia kuonyesha kwamba, hadi sasa, hakuna itifaki ya PoW inayofikia usalama bora.

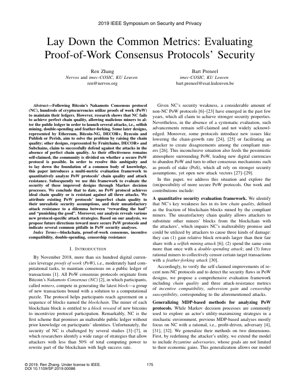

600+

Fedha za kidijitali zenye msingi wa PoW (kufikia Novemba 2018)

0

Itifaki zinazofikia ubora bora wa mnyororo

3

Njia kuu za mashambulizi zilizochambuliwa

2. Mfumo wa Tathmini ya Usalama

Mfumo unaopendekezwa unapita madai ya ubora na kuanzisha vipimo vya kiasi, vinavyolinganishwa kwa usalama wa PoW. Umejengwa kwa dhana kwamba ubora wa mnyororo ndio kiini cha kutoweza kubadilika kwa daftari.

2.1 Vipimo Muhimu vya Usalama

Mfumo unatathmini itifaki kulingana na nguzo nne:

- Ubora wa Mnyororo (CQ): Sehemu ya vitalu katika mnyororo mrefu zaidi iliyochimbwa na wachimbaji wanaofuata kanuni (waaminifu). Rasmi, kwa sehemu ya mnyororo yenye vitalu $k$, $CQ = \frac{\text{\# vitalu vya uaminifu}}{k}$.

- Upatanishi wa Motisha: Hupima ikiwa wachimbaji wenye busara wanafanya faida kubwa zaidi kwa kufuata itifaki. Kuvunjika hapa kunadokeza uwezekano wa kushambuliwa kwa uchimbaji wa kujipendelea.

- Faida ya Kuvuruga: Hupima uwezo wa mshambuliaji kuandika upya historia kwa matumizi mara mbili, mara nyingi huonyeshwa kama utendakazi wa nguvu yake ya hash $\alpha$ na kina cha uthibitisho $z$.

- Uwezekano wa Ukatili: Hukadiria uwezekano wa mashambulizi ya utenganishaji nyepesi ambayo hulazimisha wachimbaji wenye busara kuwatenga manunuzi fulani.

2.2 Uhitaji wa Ubora wa Mnyororo

Ubora wa chini wa mnyororo unaharibu moja kwa moja ahadi ya mnyororo wa vitalu ya kutobadilika. Ikiwa wachimbaji wenye nia mbaya wanaweza kubadilisha mara kwa mara vitalu vya uaminifu, wao ndio wanaodhibiti hadithi ya historia ya manunuzi. Mfumo unadokeza kwamba kufikia ubora wa mnyororo sawia na nguvu ya hash ya uaminifu (yaani, $CQ \geq 1-\alpha$) ni sharti la lazima, lakini si la kutosha, kwa usalama thabiti.

2.3 Njia za Mashambulizi na Miundo ya Uharibifu

- Uchimbaji wa Kujipendelea: Washambuliaji wanazuia vitalu ili kupoteza kazi ya wachimbaji waaminifu, na kupata sehemu kubwa isiyolingana ya malipo ($>\alpha$).

- Matumizi Mara Mbili: Mshambuliaji anachimba kwa siri tawi la mbadala ili kubadilisha manunuzi baada ya bidhaa kufikishwa, na kufanya malipo ya awali kuwa batili.

- Utenganishaji Nyepesi: Shambulio la kulazimisha ambapo mshambuliaji anatishia kuacha vitalu vyenye manunuzi fulani, na kulazimisha wachimbaji kuyakatiza.

3. Uchambuzi wa Itifaki na Matokeo

Kutumia mfumo huu kupitia uchambuzi wa mchakato wa uamuzi wa Markov kunatoa hitimisho kali.

3.1 Udhaifu wa Makubaliano ya Nakamoto (NC)

Ubora wa mnyororo wa NC umeonyeshwa kuwa usio kamili. Mshambuliaji mwenye nguvu ya hash $\alpha$ anaweza kupata sehemu ya vitalu katika mnyororo kuu kubwa kuliko $\alpha$. Hii ndiyo chanzo cha uwezekano wake wa kushambuliwa kwa mashambulizi yote matatu yaliyochambuliwa.

3.2 Uchambuzi wa Itifaki Zisizo za NC

Karatasi hii inatathmini itifaki kama vile Ethereum (GHOST), Bitcoin-NG, DECOR+, Fruitchains, na Subchains. Matokeo muhimu: Hakuna hata moja inayofikia ubora bora wa mnyororo au upinzani kamili kwa mashambulizi yote matatu. Baadhi huboresha kipimo kimoja kwa gharama ya kingine (k.m., ukuaji wa juu wa mnyororo lakini njia mpya za mashambulizi).

3.3 Shida ya Usalama: "Kuwalipa Wabaya" dhidi ya "Kuwadhibu Wema"

Uchambuzi unaonyesha shida ya msingi katika muundo wa PoW. Itifaki zinazodhibiti kwa nguvu tabia inayodhaniwa kuwa mbaya (k.m., kuacha vitalu) mara nyingi huishia kuwadhibiti wachimbaji waaminifu walioathirika na ucheleweshaji wa mtandao, na kupunguza malipo yao na kuzuia ushiriki. Kinyume chake, itifaki zinazovumilia kupita kiasi utenganishaji ili kuhifadhi kazi yote ("kuwalipa wabaya") zinahimiza uchimbaji wa kujipendelea. Uchaguzi huu ndio kikwazo kikuu kwa usalama kamili.

4. Maelezo ya Kiufundi na Mfumo wa Hisabati

Tathmini inategemea muundo wa Markov ambapo majimbo yanawakilisha uongozi wa tawi la siri la mshambuliaji unaowezekana juu ya mnyororo wa umma. Uwezekano wa mpito ni utendakazi wa usambazaji wa nguvu ya hash $\alpha$ (mshambuliaji) na $1-\alpha$ (waaminifu), na kanuni maalum za itifaki kwa uteuzi wa mnyororo na malipo ya vitalu.

Fomula Muhimu (Mafanikio ya Shambulio la Jumla): Uwezekano $P_{\text{success}}$ wa mshambuliaji mwenye nguvu ya hash $\alpha$ kufikia kutoka kwa upungufu wa vitalu $z$, kama katika jaribio la matumizi mara mbili, hutolewa na: $$P_{\text{success}}(\alpha, z) = \begin{cases} 1 & \text{kama } \alpha > 0.5 \\ (\frac{\alpha}{1-\alpha})^z & \text{kama } \alpha < 0.5 \end{cases}$$ Fomula hii ya kawaida (kutoka kwa karatasi nyeupe ya Bitcoin ya S. Nakamoto) imebadilishwa ndani ya mfumo ili kuzingatia mabadiliko maalum ya itifaki kutoka kwa kanuni ya mnyororo mrefu zaidi ya NC, ambayo hubadilisha mienendo ya "mbio" inayofaa.

5. Matokeo ya Majaribio na Mashambulizi Maalum ya Itifaki

Uchambuzi wa Markov hauthibitishi tu mashambulizi yanayojulikana bali pia unaonyesha mikakati mpya ya mashambulizi maalum ya itifaki.

- Kwa Ethereum/GHOST: Mfumo unatambua hali ambapo kanuni ya "Mti Mdogo Mzito Zaidi Unaoonwa na Uchoyo" inaweza kudanganywa kwa kutolewa kwa mikakati ya vitalu ili kudhibiti uzito wa mti mdogo, na kusaidia uchimbaji wa kujipendelea.

- Kwa Bitcoin-NG: Utenganishaji wa vitalu vya ufunguo (kwa uteuzi wa kiongozi) na vitalu vidogo (kwa manunuzi) unaanzisha njia mpya za mashambulizi zenye msingi wa ucheleweshaji ambapo mshambuliaji anaweza kuzuia kiongozi na kukataza vitalu vidogo vyake.

- Ufahamu wa Chati: Chati iliyosanidiwa ingeonyesha ubora wa mnyororo (mhimili-y) wa itifaki mbalimbali (mhimili-x) kama utendakazi wa nguvu ya hash ya mshambuliaji $\alpha$ (mistari tofauti). Hitimisho muhimu: mistari yote ya itifaki inashuka chini ya mstari bora wa $CQ = 1-\alpha$, hasa wakati $\alpha$ inakaribia 0.3-0.4.

6. Mfumo wa Uchambuzi: Mfano wa Utafiti wa Kesi

Kesi: Kutathmini itifaki ya kinadharia ya "FastChain" inayodai upinzani kwa uchimbaji wa kujipendelea.

- Fafanua Vipimo: Tumia vipimo vinne vya msingi. Kwa FastChain, tunahitaji ratiba yake kamili ya malipo ya vitalu, kanuni ya uteuzi wa mnyororo, na sera ya kuacha vitalu.

- Muundo kama Mchakato wa Markov: Majimbo = (uongozi wa tawi la siri, hali ya tawi la umma). Mabadiliko yanategemea kanuni za FastChain za kushughulikia usawa na kulipa vitalu vilivyopita wakati.

- Hesabu Hali Thabiti: Tatua usambazaji wa hali thabiti wa mnyororo wa Markov. Hii inatoa sehemu inayotarajiwa ya wakati mfumo uko katika hali ambapo mshambuliaji anachimba kwa uongozi wa siri.

- Pata Ubora wa Mnyororo: Kutoka kwa hali thabiti, hesabu sehemu inayotarajiwa ya muda mrefu ya vitalu kwenye mnyororo wa kawaida iliyochimbwa na wahusika waaminifu. Hii ndiyo $CQ$ ya itifaki.

- Jaribu Ukinzani wa Shambulio: Sanidi mkakati wa mchimbaji wa kujipendelea ndani ya muundo. Je, mapato ya jamaa ya mshambuliaji yanazidi $\alpha$? Ikiwa $\text{Mapato}_{\text{mshambuliaji}} > \alpha$, itifaki inashindwa jaribio la upatanishi wa motisha kwa shambulio hilo.

Hitimisho: Bila msimbo, mchakato huu uliopangwa unalazimisha tathmini ya kina na ya kiasi ambayo inaweza kukanusha au kuthibitisha madai ya usalama.

7. Mwelekeo wa Baadaye na Mtazamo wa Utumizi

Karatasi hii inaelezea njia muhimu za utafiti na muundo wa PoW wa baadaye:

- Kupita Dhana Zisizo za Kweli: Itifaki za baadaye lazima zianze kwa msingi kwa kuiga na kubuni kwa ucheleweshaji wa mtandao (usawazishaji) na wachimbaji wenye busara (sio waaminifu tu), kama ilivyosisitizwa katika kazi ya upatanishi thabiti wa motisha.

- Miundo ya Mchanganyiko ya Makubaliano: Kuchunguza mchanganyiko wenye maana, kama vile PoW kwa uteuzi wa kiongozi ikichanganywa na makubaliano ya ufanisi ya aina ya BFT (k.m., kama ilivyochunguzwa katika miradi kama Thunderella) kwa uthibitishaji wa mwisho wa vitalu, inaweza kupunguza kasoro za ubora wa PoW.

- Uthibitishaji Rasmi na Viwango vya Kawaida vya Kupimia: Mfumo unaopendekezwa unapaswa kukua kuwa safu ya kawaida ya viwango vya kupimia. Itifaki mpya zinaweza kutakiwa kuchapisha matokeo yao ya uchambuzi wa Markov, sawa na algoriti za usimbu fiche zinazochapisha uthibitisho wa usalama.

- Utumizi katika Ukaguzi wa Usalama: Mfumo huu unatumika moja kwa moja kwa makampuni ya ukaguzi wa usalama wa mnyororo wa vitalu na watafiti wanaotathmini minyororo mpya ya Tabaka la 1 au boraresho kuu za itifaki (k.m., mpito wa Ethereum).

8. Marejeo

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Eyal, I., & Sirer, E. G. (2014). Majority is not enough: Bitcoin mining is vulnerable. In Financial Cryptography.

- Sompolinsky, Y., & Zohar, A. (2015). Secure high-rate transaction processing in Bitcoin. In Financial Cryptography.

- Pass, R., Seeman, L., & Shelat, A. (2017). Analysis of the blockchain protocol in asynchronous networks. In Eurocrypt.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Kiayias, A., et al. (2016). Ouroboros: A Provably Secure Proof-of-Stake Blockchain Protocol. In Crypto. [Chanzo cha Nje - Mfano wa uchambuzi wa makubaliano mbadala]

- IEEE Access Journal on Blockchain Security & Privacy.

9. Uchambuzi wa Asili na Uchambuzi wa Mtaalamu

Ufahamu wa Msingi

Kazi ya Zhang na Preneel ni ukaguzi wa ukweli unaowafanya watu wachukue tahadhari katika tasnia ya mnyororo wa vitalu. Inavunja kwa utaratibu hype ya uuzaji inayozunguka itifaki za PoW za "kizazi kijacho". Ukweli wa msingi, usiofurahisha ambao wanaonyesha ni kwamba aina zote zilizopo za PoW kimsingi zinabadilishana seti moja ya kasoro za usalama kwa nyingine. Hakuna chakula cha bure. Utafutaji wa ubora kamili wa mnyororo chini ya muundo kamili wa adui mwenye busara—sawa na Tatizo la Majenerali wa Byzantine—unaweza kuwa usiowezekana kwa hesabu kwa PoW safi, tuhuma inayorudiwa katika fasihi ya msingi ya kompyuta iliyosambazwa.

Mtiririko wa Mantiki

Mantiki ya karatasi hii haikosi: 1) Tenga chanzo cha tatizo (ubora usio kamili wa mnyororo), 2) Jenga mfumo wa kiasi wa kuupima na matokeo yake, 3) Utumie kwa ukali kwa wagombea wote wakuu, 4) Gundua mapungufu ya ulimwengu wote. Njia hii ni bora kuliko uchambuzi wa kiholela, maalum kwa shambulio unaotawala uwanja huu. Kwa kuweka tatizo kama Mchakato wa Uamuzi wa Markov, wanaleta ukali wa muundo wa nasibu kwenye nafasi iliyojaa madai yasiyo ya jumla yanayotegemea usanidi.

Nguvu na Kasoro

Nguvu: Mfumo wenyewe ndio mchango mkubwa wa karatasi hii. Unawapa jamii lugha na seti ya zana ya kawaida, sawa na nadharia ya CAP ilivyofanya kwa hifadhidata zilizosambazwa. Utambuzi wa "shida ya malipo na adhabu" ni hatua ya kipekee ya dhana inayoelezea kwa nini marekebisho ya itifaki mara nyingi yanarejesha nyuma.

Kasoro/Upuuzi: Uchambuzi, ingawa ni wa kina, kimsingi ni wa kinadharia. Ungenufaika na data ya usanidi wa mtandao wa kiwango kikubwa ili kuthibitisha miundo ya Markov chini ya hali halisi za ulimwengu kama vile usambazaji wa nguvu ya hash ya kijiografia na topolojia ya ucheleweshaji wa Intaneti. Zaidi ya hayo, inataja kwa ufupi lakini haikadirii vizuri gharama ya nishati ya PoW kama wasiwasi wa juu wa usalama. Itifaki ambayo ni salama zaidi kwa 10% lakini inatumia nishati zaidi kwa 50% ni ushindi wa bure, hoja inayojadiliwa kwa ukali na mashirika kama Shirika la Kimataifa la Nishati katika ripoti zao juu ya athari ya kimazingira ya fedha za kidijitali.

Ufahamu Unaotumika

Kwa watendaji, karatasi hii ni lazima isomwe. 1) Wawekezaji na Watengenezaji: Chunguza madai yoyote ya itifaki ya PoW kupitia lenzi hii ya vipimo vinne. Omba uchambuzi wa Markov. 2) Watafiti: Baadaye iko katika miundo ya wazi ya mchanganyiko au baada ya PoW. Uwanja unapaswa kuwekeza kidogo katika kusafisha shaba ya PoW na zaidi katika itifaki kama Ouroboros (PoS) au HoneyBadgerBFT (BFT isiyolingana), ambazo huanza kutoka kwa dhana tofauti, zinazoweza kushughulikiwa zaidi. 3) Miili ya Viwango (k.m., IEEE, W3C): Mfumo huu unapaswa kuwa msingi wa kiwango cha uthibitisho wa usalama wa mnyororo wa vitalu. Katika tasnia inayokumbwa na ahadi nyingi kupita kiasi, kazi hii inatoa zana za ukali na uwajibikaji unaohitajika sana.